| Рубрикатор |  |

|

| Блоги |  |

Алексей ЛУКАЦКИЙ |  |

|

Аппаратные закладки в фокусе Offzone

| 01 июля 2019 |

|

На прошлой неделе прошла Offzone

имени BI.ZONE, которая в этом году была посвящена аппаратной

безопасности. Учитывая, что в списке из 9 тысяч проходок на PHDays я

себя не нашел, то Offzone оказалась для меня первой хардкорной конфой в

этом году :-)

Очень неплохое мероприятие оказалось. Самое главное, что у него была

понятная фокусировка и тема, что в последнее время бывает не так уж и

часто. Основной акцент в программе и в лабах был сделан на нечасто

упоминаемой и обсуждаемой теме - безопасности на аппаратном уровне. И

речь не о программно-аппаратных комплексах защиты, а об уязвимостях на

уровне прошивок, процессоров, чипов и т.п.

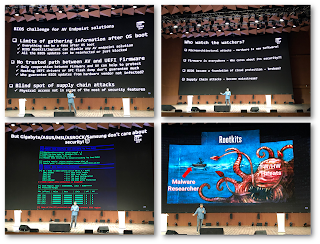

Я не буду пересказывать все доклады (их скоро выложат на сайте),

просто остановлюсь на пленарном докладе от Александра Матросова,

который рассказывал о текущем состоянии этого направления со стороны

злоумышленников и разработчиков.

Первые активно исследуют способы компрометации ошибок и уязвимостей на

аппаратном уровне, а вторые не сильно напрягаются по поводу повышения

защищенности своих изделий. Самое неприятное во всей этой теме, что при

всем импортозамещении, которое в России активно продвигается последние

годы, микроэлектроника у нас по-прежнему зарубежная, что превращает все

разговоры о безопасности в тыкву. Ну как можно всерьез говорить о

доверии, если на защищенном с помощью российских решений компьютере или

сетевом устройстве может быть прошивка, допускающая обход всех

вышестоящих защитных механизмов.

На кейноуте в сторону Матросова прозвучал вопрос о том, как он видит решение проблемы в условиях балканизации ИТ

и ИБ. Ответ был нерадостен - в среднесрочной перспективе пяти лет эта

проблема решена не будет. Я буду более пессимистичен - в России ситуация

не сдвинется дольше, так как если еще разработчиков софта у нас еще

можно найти и заставить работать и соблюдать SDLC, то с разработчиками

микроэлектроники в массовых масштабах ситуация гораздо хуже.

Самое неприятное, что сегодня площадь аппаратных атак слишком велика и не ограничивается только вендором, который выпускает средство защиты на основе какого-то чипа или микросхемы. Допустим ФСТЭК выпустила разрабатываемую сейчас методику поиска аппаратных уязвимостей. Но производитель не в состоянии будет проверить все компоненты по ней, так как многие из них вообще ему неизвестны. У него на материнской плате может быть с 2-3 десятка компонентов от разных производителей, которые в свою очередь зависят от других производителей, а также от надежности логистических процессов между ними. И как в такой ситуации говорить о безопасности?

На Offzone распространялся классный обзор аппаратных атак, методов их реализации и нейтрализации.

Прочтя его становится понятно, что если ФСТЭК сделает свои требования по поиску аппаратных уязвимостей, российским разработчикам придется несладко. Не уверен, что они способны будут закупить оборудование для проверки всех тех методов, которые доступны злоумышленникам. Многие испытательные лаборатории тоже не имеют таких ресурсов, что приведет к ограничению их числа и снижению конкуренции, которая, в свою очередь, приведет к росту цен и сроков на выполнение работ. А рост затрат, разумеется, транслируется в рост цен для конечных потребителей :-( Конечно, BI.ZONE будет рад помочь тем, кто к нему обратится (а у них есть соответствующая лаборатория), но на всех одного BI.ZONE не хватит :-)

В целом надо признать, что Offzone поднял очень интересную и очень

непростую тему, которая в текущих условиях повлечет за собой очень

интересные последствия, а, возможно, и некоторый передел рынка. Хотя...

все может закончиться и банальным пшиком и в условиях невозможности

проверить все используемое в России для производства средств защиты

железо.

ЗЫ. А пока до массового применения аппаратных закладок дело не дошло, злоумышленники активно пользуются уже наработанными подходами. На выходных были обнаружены ботнеты из устройств Хуавея.

Самое неприятное, что сегодня площадь аппаратных атак слишком велика и не ограничивается только вендором, который выпускает средство защиты на основе какого-то чипа или микросхемы. Допустим ФСТЭК выпустила разрабатываемую сейчас методику поиска аппаратных уязвимостей. Но производитель не в состоянии будет проверить все компоненты по ней, так как многие из них вообще ему неизвестны. У него на материнской плате может быть с 2-3 десятка компонентов от разных производителей, которые в свою очередь зависят от других производителей, а также от надежности логистических процессов между ними. И как в такой ситуации говорить о безопасности?

На Offzone распространялся классный обзор аппаратных атак, методов их реализации и нейтрализации.

Прочтя его становится понятно, что если ФСТЭК сделает свои требования по поиску аппаратных уязвимостей, российским разработчикам придется несладко. Не уверен, что они способны будут закупить оборудование для проверки всех тех методов, которые доступны злоумышленникам. Многие испытательные лаборатории тоже не имеют таких ресурсов, что приведет к ограничению их числа и снижению конкуренции, которая, в свою очередь, приведет к росту цен и сроков на выполнение работ. А рост затрат, разумеется, транслируется в рост цен для конечных потребителей :-( Конечно, BI.ZONE будет рад помочь тем, кто к нему обратится (а у них есть соответствующая лаборатория), но на всех одного BI.ZONE не хватит :-)

ЗЫ. А пока до массового применения аппаратных закладок дело не дошло, злоумышленники активно пользуются уже наработанными подходами. На выходных были обнаружены ботнеты из устройств Хуавея.

Оставить свой комментарий:

Комментарии по материалу

Данный материал еще не комментировался.