| Рубрикатор |  |

|

| Статьи |  |

ИКС № 4 2023 |  |

|

| Николай НОСОВ | 11 октября 2023 |

Небезопасные мессенджеры

Общение онлайн уверенно вошло в практику современного бизнеса. Не стоит забывать, что использование мессенджеров и систем видеоконференцсвязи небезопасно и требует применения средств защиты.

Шпион в кармане

По месcенджеру позвонила знакомая. Сказала, что нашла в родословной еврейскую бабушку и переехала жить в Израиль. Я опешил: не мог и подумать, что у голубоглазой блондинки есть что-то общее с богоизбранным народом. Высказал надежду, что скоро передумает и вернется, не выдержит жаркого климата и напряжения жизни в постоянно воюющей стране. После окончания разговора стал получать на имеющие выход в интернет устройства рекламу с предложением найти еврейские корни для эмиграции в Израиль.

Никогда не интересовался темой эмиграции, в том числе в Израиль. Явно кто-то «слил» разговор рекламным компаниям. Технически это мог сделать оператор связи, хранящий трафик согласно «закону Яровой». Однако в то, что представители большой четверки или спецслужбы по мелочи продают содержание звонков рекламщикам, поверить трудно.

Может «сливать» информацию смартфон, но вендору выгоднее продавать сам продукт, чем подвергать бизнес риску, продавая данные клиента. Поэтому главный подозреваемый – прикладное ПО, прежде всего обеспечивающий общение в онлайне мессенджер. Надо же как-то монетизировать бесплатный продукт. Скорее всего, информация собирается просто по ключевым словам, без глубокого анализа разговора – я же не изъявлял желания перебраться к знакомой.

Все в онлайне

Пандемия привела к буму общения через интернет. Компании экстренно переводили сотрудников на удаленную работу, стоимость акций Zoom взлетела до небес, лишенные возможности личного общения люди начали массово использовать мессенджеры. Удобно и дешево, особенно если принять в расчет стоимость звонков за рубеж. Конференции и совещания тоже перешли в онлайн.

Источник: TrueConf

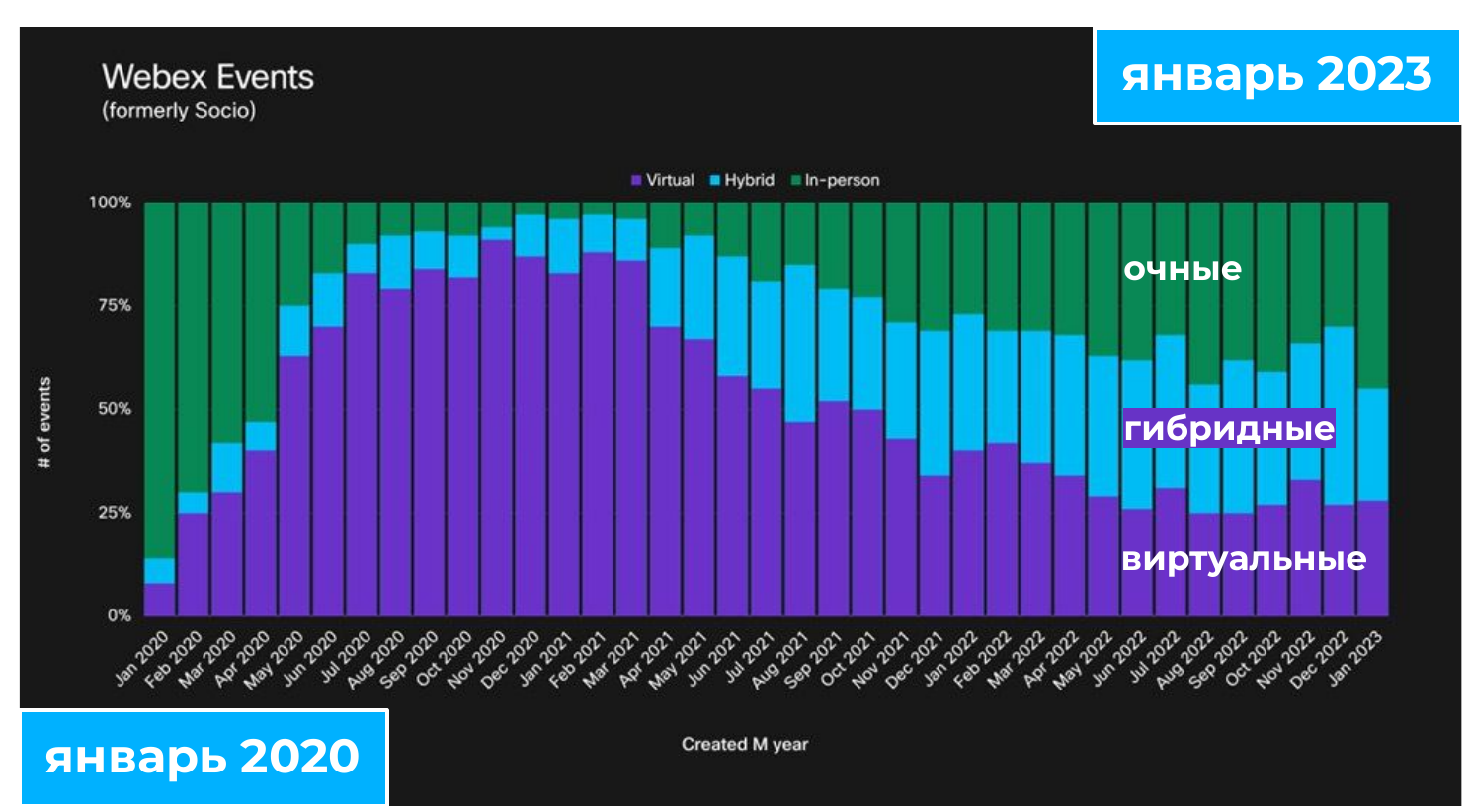

Формат мероприятий в последние три года

После окончания пандемии, по данным, которые привел директор по развитию компании TrueConf Дмитрий Одинцов, очный формат мероприятий отчасти восстановился, но его доля остается меньше половины. Зато почти треть мероприятий стала проводиться в гибридном формате (рис. 1). В качестве примера можно привести конференции «ИКС-Медиа», которые в разы увеличили число участников за счет подключения онлайн-слушателей. Да и само мероприятие «Видео + Конференции 2023», на котором обсуждались текущие проблемы видео-конференц-связи (ВКС), прошло в гибридном формате.

Компании и сотрудники оценили преимущества удаленной работы и не спешат с ними расстаться. Опрос менеджеров крупных западных компаний, проведенный Infosys, показал, что 59% менеджеров работают в гибридном или удаленном формате. Перевел сотрудников на гибридный формат работы «Яндекс». По данным портала SuperJob, если потребовать выхода сотрудников в офис, то 40% скорее всего уволятся, а 23% – попросят прибавки к зарплате.

Источник: SuperJob

Опасности ВКС

Удаленная работа несет с собой не только преимущества, но и дополнительные риски, в том числе в области информационной безопасности. По данным Solar, в 2022 г. мессенджеры и системы ВКС стали самыми часто используемыми каналами утечки данных, на них пришлось 33,3% всех утечек.

Риски, связанные с бесплатными зарубежными мессенджерами, можно купировать, перейдя на российские продукты. К этому подталкивает и государство. Роскомнадзор опубликовал список иностранных мессенджеров, которые банкам и госкомпаниям запрещено использовать для передачи персональных данных, платежных документов, сведений о счетах и вкладах. Рекомендовано применять отечественные решения.

Но все же две трети утечек происходят из-за человеческого фактора – небрежности или злого умысла сотрудников. И тут импортозамещение не спасет.

Cреди рисков – случайная отправка документов не в тот чат или не тому адресату, «слив» информации бывшими сотрудниками, не исключенными после увольнения из корпоративных чатов, намеренная передача конфиденциальной информации сообщнику.

Организационные и технические меры

Для борьбы с утечками конфиденциальных данных через мессенджеры и системы ВКС целесообразно принять технические и организационные меры: разработать политики безопасности для защиты персональных данных и конфиденциальной информации, положения, регламенты и инструкции. Не просто дать под роспись ознакомиться с требованиями по информационной безопасности, а провести учения и разбор конкретных опасных ситуаций. Это уменьшит количество утечек из-за небрежности и риски атак с использованием средств социальной инженерии. Не стоит забывать о разграничении доступа к конфиденциальной информации, причем с актуальными обновлениями в связи с увольнениями или перемещениями по карьерной лестнице.

Программные и аппаратные средства защиты включают широкий спектр решений – от СКУД до систем защиты информации от несанкционированного доступа и DLP. Современные DLP-системы интегрируются с ВКС, позволяют анализировать видео и звук, фиксировать нажатие клавиш, выявлять нарушения политик безопасности и в режиме реального времени информировать о них администратора. Самые продвинутые интегрируются с системами видеонаблюдения и фиксируют случаи фотографирования экрана на смартфон пользователя.

Старший аналитик Центра продуктов Дозор ГК «Солар» Михаил Моисеев рассказал о случае, когда с помощью DLP-системы в трафике мессенджера выявили подозрительные сообщения, а потом установили, что сотрудник компании передавал конкурентам важную информацию о тендере. В результате действий инсайдера конкурент победил. В планах была еще одна такая «акция», которую благодаря контролю утечек удалось предотвратить.

ВКС следует защищать и от внешних воздействий. «В определенных случаях возможны реализация рисков отказа в обслуживании (DDoS), перехват информации (атака «человек посередине»), утечка чувствительной информации, несанкционированное подключение к конференции, компрометация всего внутреннего сегмента сети», – предостерег сооснователь и ИБ-директор компании Awillix Александр Герасимов. Среди возможных технологических недостатков решений ВКС эксперт выделил: отсутствие сквозного шифрования; отсутствие подтверждения входа в конференцию от организатора; недостаточная фильтрация входящего трафика к внутренним сервисам сервера STUN (Session Traversal Utilities for NAT) в сегменте DMZ и далее от STUN-сервера во внутреннюю сеть.

Cлабая энтропия уникальной ссылки на конференцию позволяет нарушителю подобрать ее простым перебором, попавшие в даркнет пароли от других систем – использовать аналогичные для входа в систему ВКС, если она не предусматривает многофакторной аутентификации. В решении должна быть защита и от DDoS-атак.

А. Герасимов привел пример пен-теста, проведенного для крупной ИТ-компании, в котором белые хакеры, подобрав перебором ID конференции на российской ВКС-платформе IvaConnect, получили доступ к тестовой комнате, обнаружили неправильно сконфигурированный STUN-сервер, проникли во внутреннюю сеть организации и закрепились в ней.

Для обеспечения безопасности системы ВКС эксперт рекомендует использовать стойкие пароли, двухфакторную аутентификацию, функцию «зал ожидания» и по максимуму ограничить возможности гостей. На уровне сервера следует ограничить доступ к внутренним сервисам STUN-сервера и убедиться, что трафик от него идет только в нужные сети, а не попадает, например, в бухгалтерию, которая не использует сервис ВКС. Целесообразно также использовать proxy-серверы, балансировщики нагрузки, устанавливать WAF перед доступной через интернет веб-частью системы ВКС. Стоит ограничить доступ к ВКС по геолокации, например, допускать на конференцию только участников с IP-адресами из стран СНГ. Стандартная рекомендация – не забывать своевременно обновлять ПО.

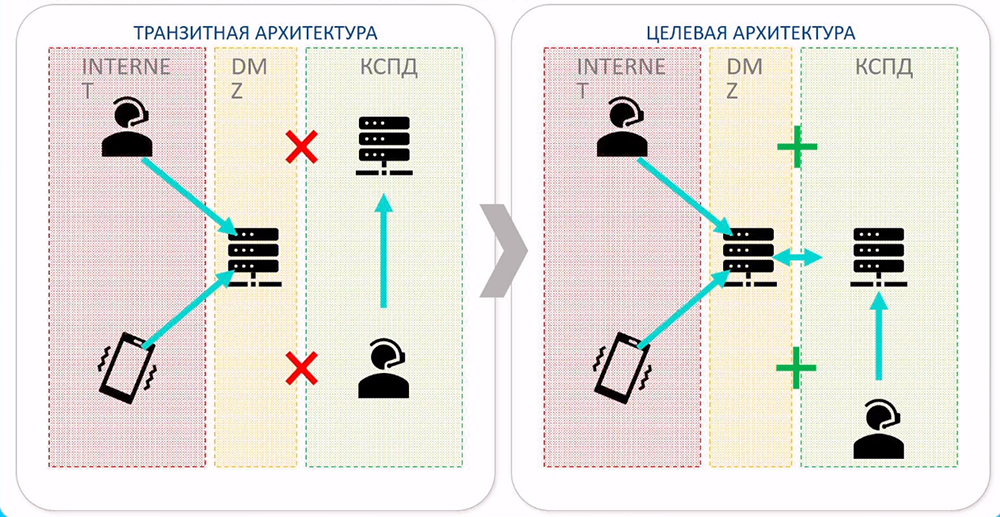

Внедрение ВКС в корпоративную сеть передачи данных (КСПД) стоит проводить постепенно. Например, в «Газпром нефти», по словам руководителя портфеля проектов импортозамещения Алексея Нефедова, сначала запустили транзитную архитектуру, не предусматривающую связь с пользователями в КСПД. Только внешние пользователи могли общаться через ВКС. И лишь после проработки всех вопросов обеспечения безопасности стали переходить на целевую архитектуру, связывающую внешних и внутренних пользователей.

Источник: «Газпром нефть»

Целевая и транзитная архитектуры

Открытие нового канала между КСПД и сегментом DMZ вызвало опасения ИБ-служб и потребовало тонкой настройки. Были приняты следующие меры: поскольку трафик от расположенного в сегменте DMZ STUN-сервера передается по определенному протоколу, любой другой блокируется. Кроме того, трафик должен идти строго в пользовательский сегмент сети – сотрудникам, использующим ВКС. Такие меры можно рекомендовать для всех подобных случаев.

Также хорошей практикой будет использование пограничного контроллера сессий (Session Border Controller, SBC). SBC устанавливается на границе сети и является единой точкой входа-выхода в домашнюю сеть, благодаря чему скрывается ее топология.

Защита мобильных устройств

Не стоит забывать о защите удаленных устройств, с которых пользователи подключаются к видеоконференции. Риски снижает переход на российские операционные системы. Выбор ОС для настольных компьютеров широкий – давно и успешно развиваются Astra Linux, ROSA, РЕД ОС, семейство ОС «Альт».

С российскими мобильными операционными системами ситуация хуже, но и она стала исправляться. В 2016 г. Sailfish Mobile OS RUS, созданная компанией «Открытая мобильная платформа» (купленной впоследствии «Ростелекомом») на базе ОС Sailfish финской компании Jolla, прошла сертификацию в ФСБ. В 2019 г. тогда еще единственная российская мобильная операционная система получила русскоязычное название «Аврора». В августе 2022 г. ГК «Астра» представила доработанную ОС Astra Linux Special Edition для мобильных устройств, в том числе планшетов и смартфонов с процессорами на архитектурах ARM, «Эльбрус» и x86-64.

На основе собственного Linux-дистрибутива НТЦ ИТ РОСА разрабатывает мобильную операционную систему. Выпуск телефонов на базе Rosa Mobile наладят в Зеленограде на производственной линии «Рутек». В продаже российские смартфоны должны появиться уже в конце 2023 г. В июле 2023 г. о планах выпуска собственной операционной системы для компьютеров и смартфонов заявила «Лаборатория Касперского».

Для создания безопасной национальной мобильной платформы нужна не только доверенная мобильная ОС, но и доверенная аппаратная платформа. С российскими процессорами «Эльбрус» и «Байкал» после присоединения Тайваня к антироссийским санкциям ситуация сложная, но остается вариант с микропроцессорами из КНР или стран Юго-Восточной Азии. Главное – наладить их контроль, приемку и сертификацию.

Хакер – искусственный интеллект

Один из трендов развития ВКС, выделенных Д. Одинцовым, – использование генеративного искусственного интеллекта. В отличие от традиционного ИИ, генеративный может создавать новый контент, включая разговоры, истории, изображения и видео. Генеративный ИИ уже используется в ВКС для создания текста с наиболее важными тезисами проведенной конференции и принятыми решениями.

Новые технологии несут новые риски. В августе нынешнего года Zoom Video Communications обновила условия использования сервиса Zoom, которые требуют от пользователей согласия на предоставление данных для обучения моделей искусственного интеллекта. Компания сможет изменять, распространять, обрабатывать, поддерживать данные, а также делиться ими «для любых целей». Впоследствии в компании уточнили, что данные не будут включать пользовательский контент, но верится в это с трудом.

Аналогичным образом поступают и многие другие онлайн-сервисы ВКС, например, Google Meet. Общая тенденция – анализ содержания разговоров станет более глубоким и рекомендации рекламодателям будут более точными, не только на базе ключевых слов.

Генеративные ИИ могут использовать и злоумышленники. Например, на базе собранных данных строить цифровой профиль для проведения целевой фишинговой атаки, в том числе через видеоконференцию, подделывая голос, а то и видеоизображение собеседника. Сможет ли главбух отказать в срочном переводе денег президенту компании, если услышит его голос? А если при этом еще и увидит его на экране?

Без мессенджеров и видеоконференций в современном мире не обойтись. Но надо понимать существующие риски и принимать меры по их

минимизации.

Заметили неточность или опечатку в тексте? Выделите её мышкой и нажмите: Ctrl + Enter. Спасибо!